ゼロトラストモデル徹底解説!実現に向けて必要な第一歩とは?

リモートワークの急速な普及やサイバー攻撃の増加といった背景により、情報セキュリティ体制見直しの機運が高まっていることから、いま導入・検討する組織が増えてきている「ゼロトラストモデル」。

しかし、実際にゼロトラストモデルを実現しようと考えたものの、「なにから始めたらよいのか」「なにをすれば実現したと言えるのか」といった序盤の検討段階でつまずいてしまう担当者も多いようです。

本記事では、そんなゼロトラスト構成に関する基礎知識と、導入にあたってのプロセスについて解説します。

ゼロトラストモデルとは

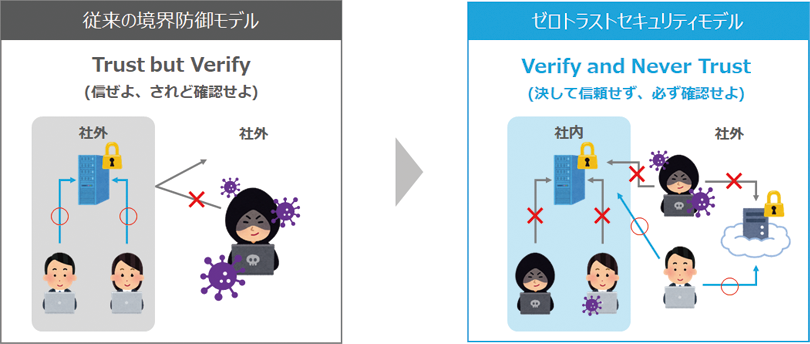

従来のセキュリティモデルである「境界防御モデル」では、守るべき情報資産はすべて「信頼する領域(=社内)」に存在することが前提でした。

つまり、「信頼しない領域(=社外)」との間に境界を設け、その境界上で脅威を退けられれば境界内部の安全性が保たれるという考え方です。いわゆる「ファイアウォール」といった仕組みによる対策が代表的な例と言えます。

しかし、ここ数年のSaaS型サービスの台頭やリモートワークの広がりに伴い、クラウドを介して顧客情報をやり取りする機会も増え、従業員はさまざまなロケーションから社内ネットワークにアクセスするようになりました。

このように、情報資産やそれを取り扱うユーザーが社内にとどまらないケースが急増したことにより、社内外の「境界」自体が曖昧なものとなってしまったため、境界防御モデルの考え方では対応しきれないセキュリティリスクが多く生まれることとなったのです。

こういった背景からいま注目を集めているのが、「ゼロトラストモデル」という考え方です。

「ゼロトラストモデル」では、守るべき情報資産は社内外に存在することを前提とします。そしていかなるユーザーからのアクセスも信頼することなくすべてを検証し、問題のない者にのみアクセス権を付与することで、情報資産を守る構成になっています。

この「ゼロトラストモデル」を導入することによって、組織のセキュリティ強化はもちろんのこと、端末の所在地を問わず脅威からの防御をおこなうことからリモートワークの安全な実現も可能になります。

このことから、働き方の利便性向上を目指す一般企業やより強固なセキュリティ対策を模索している医療機関など、さまざまな組織でいま「ゼロトラストモデル」の実現が検討されています。

ゼロトラストモデルを実現するには? 必要な7つの要件

多くの組織が実現を目指している「ゼロトラストモデル」ですが、具体的にはどのように達成されるものなのでしょうか。

そもそも「ゼロトラスト」という言葉自体は、2010年にアメリカの調査会社Forrester Researh社のジョン・キンダーバグ(John Kindervag)氏によって生み出されました。その後2018年に同社のチェイス・カニンガム(Chase Cunningham)氏によって、ゼロトラストモデルに必要な各要素を明確に定義した 「Zero Trust eXtended(ZTX)」が発表され、以降複数回にわたって内容のブラッシュアップがおこなわれています。

ZTXでは、ゼロトラスト化に必要な要件として以下の7点が挙げられています。

①ネットワーク・セキュリティ(ソリューション例:SWG/SDP)

社内ネットワークのアクセス時には端末ごとに認証をおこない、未許可の端末はアクセスを拒否する。

②デバイス・セキュリティ(ソリューション例:EDR/EPP/MDM)

管理対象のデバイスのみアクセスを許可し、バージョン管理をおこなうことで、高水準のセキュリティレベルを維持する。

③アイデンティティ・セキュリティ(ソリューション例:IAM)

ユーザーごとに適切かつ最低限のアクセス権を付与し、 各認証要素を一元管理することで、アクセス権限の濫用を抑止する。

④ワークロード・セキュリティ(ソリューション例:CWPP)

全てのシステムを監視することで、管理者が把握していないクラウドサービスなどの利用を検知し、思わぬ脅威の侵入や損失を未然に防止する。

⑤データ・セキュリティ(ソリューション例:DLP)

セキュリティ教育やツールを活用して機密情報の監視と保護をおこない、内部からの持ち出しや外的要因による情報漏洩を防止する。

⑥可視化と分析(ソリューション例:CASB/SIEM)

機器から集めたログを収集・分析することで、シャドーITの防止や脅威の早期発見、攻撃後の被害軽減を実現する。

⑦自動化(ソリューション例:SOAR)

インシデント対処に関連するワークフローやプロセスを定型化し、デバイス隔離、脅威排除のための修復など、各アクションを自動で実行する。

ゼロトラスト実現には、これらの要件を満たすことが有効です。

しかし実は、同書内において「このテクノロジーさえ実装すればゼロトラストが実現できる」という明確な定義はおこなわれていません。「ゼロトラスト」とはあくまで一つの概念であり、複数のソリューションを組み合わせることによって成立するものであるからです。

とはいえ、上記すべてのソリューションをとりあえず導入すればよいのかというと、それもまた疑問符がつきます。

既存のITシステムやセキュリティ設備との連携を無視して新たなソリューションを取り入れてしまうと、本来の機能が発揮できなくなるばかりか、管理に手が回らなくなってしまい十分な運用ができなくなる危険があります。そうなってしまえば、せっかく導入したソリューションも意味をなさず、かえってコストと運用者のリソースの無駄遣いに終わってしまいかねません。

まずは現在の環境で足りていない要素は何なのか・どうすれば既存の環境と共生できるのかを、導入前にしっかりと見極めるとよいでしょう。そのうえで、組織に必要なソリューションを選び取っていくことが重要です。

ゼロトラストの導入方法

では、どのようにして必要なソリューションの選別をおこなえばよいのかをみていきましょう。

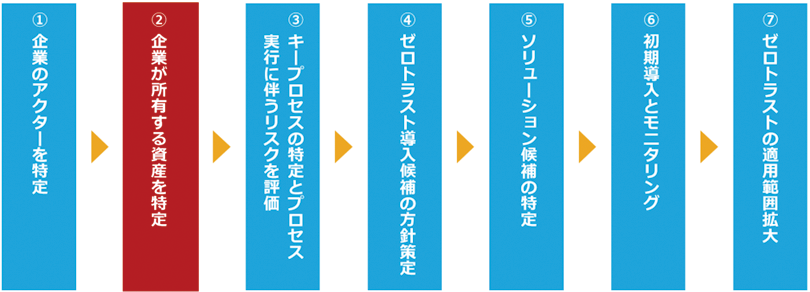

独立行政法人情報処理推進機構(IPA)が公開している「ゼロトラスト導入指南書」には、以下のような導入プロセスが紹介されています。

P.15 図2-3「ゼロトラスト導入プロセス」より

https://www.ipa.go.jp/files/000092243.pdf

注目すべきは「企業が所有する資産を特定」という2番目のプロセスです。前項でご紹介した、「ゼロトラストの実現にあたっては複数のソリューションの導入が必要であり、何のソリューションを導入するかは組織の現状と照らし合わせて見極めるべき」という内容がこちらにあたります。

まずは組織内にどのようなIT資産(PCやサーバー、ソフトウェアなど)が存在していて、誰が使用しているのかを把握することが、ゼロトラスト導入における土台となります。さらにそれだけではなく、「シャドーIT」など組織として管理していないデバイスやWebサービスなどの利用も可能な限り可視化するべきでしょう。

これらの情報を正確に把握することで、組織のセキュリティ体制における問題点を明確化し、本当に導入すべきソリューションがどのようなものなのかを正しく検討できるようになるのです。

しかし、いまから組織内における膨大なIT資産情報を収集しようとしても、日々の業務に追われ台帳更新が停滞気味であったり、管理作業が属人化していたりといった理由で、どこから手を付けたらよいのかわからないという方も多いのではないでしょうか。

そんなときは、ゼロトラスト導入の第一歩として「IT資産管理ソフト」の導入をおすすめします。

IT資産管理からはじめる、ゼロトラストの第一歩

IT資産管理ソフトを活用すれば、組織に存在するさまざまなIT資産を一括で管理することが可能です。

その一例として、弊社製品のIT資産管理ソフトSS1の機能を一部ご紹介します。

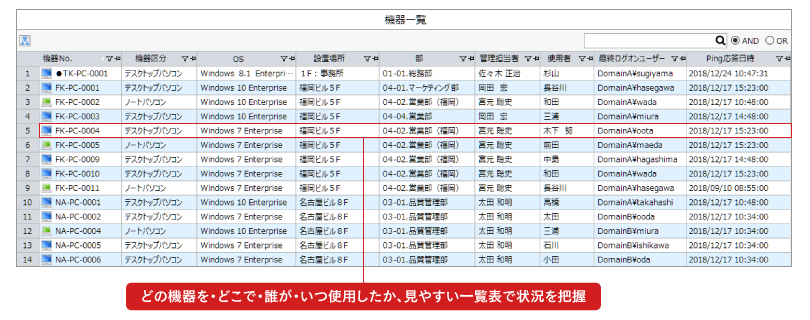

①組織内端末の管理、台帳化

IT資産管理ソフトを導入することで、常に最新の機器情報が自動で収集・台帳化されるようになります。

これによって、誰が、どの機器を、どこで使っているのか、どういったネットワーク環境下で使っているのかといった内容を一目で確認することが可能です。

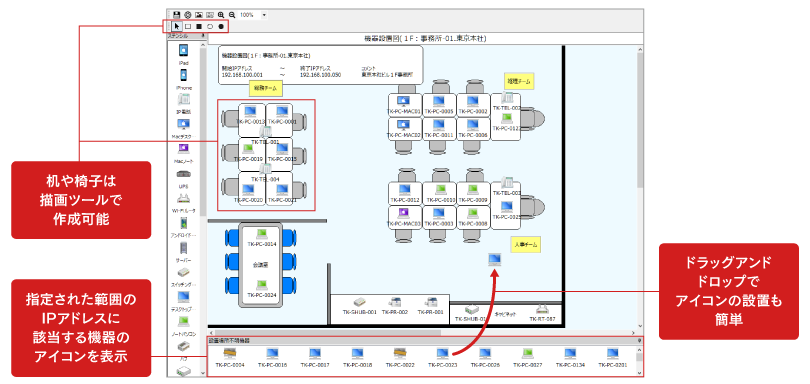

またSS1に搭載されている「機器設置図」という機能では、各機器の所在地をビジュアルで管理することもできます。

(上:管理台帳の実際の画面 下:SS1機器設置図)

(上:管理台帳の実際の画面 下:SS1機器設置図)

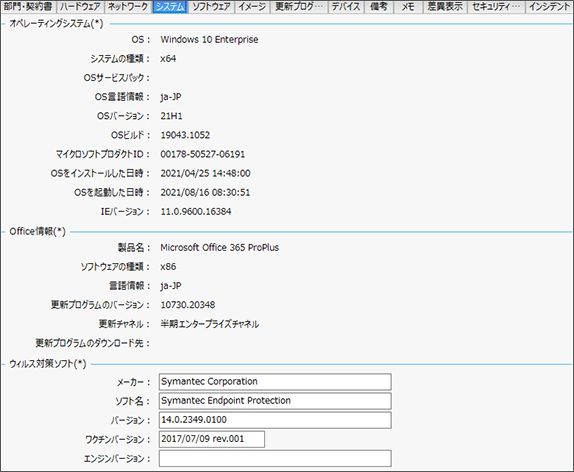

それ以外にも、各機器のOSバージョン情報やインストールされているウイルス対策ソフトの名称、ワクチンバージョンの情報(※SS1で動作検証済みのものに限ります)も自動で収集。バージョンの更新がおこなえていない機器もすぐにピックアップ可能です。

(OSやOfficeのバージョン、ウイルス対策ソフトの各情報も自動で収集)

(OSやOfficeのバージョン、ウイルス対策ソフトの各情報も自動で収集)

ちなみにSS1では、ネットワークから認識できないプリンタやルーター、エージェントをインストールできない機器に関しても手動で機器一覧に登録することができます。組織内の資産をすべて一つの台帳で管理したい場合におすすめです。

SS1の機器管理機能の詳細は、以下のページをご参照ください。

●SS1の機器管理機能についてはこちら

②シャドーITの検知

またIT資産管理ソフトを用いれば、管理外の機器からのネットワークアクセスや組織として認めていないWebサービスの利用といった、いわゆる「シャドーIT」についても検知することが可能です。

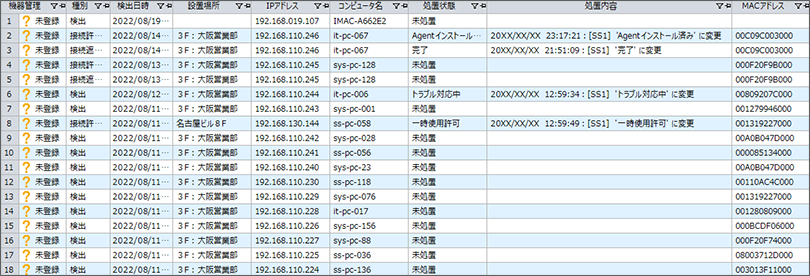

例えばSS1の未登録PC管理機能では、SS1に登録されていない機器が社内ネットワークに接続された場合、その旨が管理者に通知されます。接続場所・IP・コンピューター名がすぐに確認できますので、その後の対処もスムーズにおこなえます。

(不正な接続を一覧で把握し、この画面から直接SS1へ機器登録をおこなうことも可能)

(不正な接続を一覧で把握し、この画面から直接SS1へ機器登録をおこなうことも可能)

ちなみに「L2Blocker」などの連携製品と組み合わせれば、検知した未登録の端末をネットワークから遮断することも可能です。

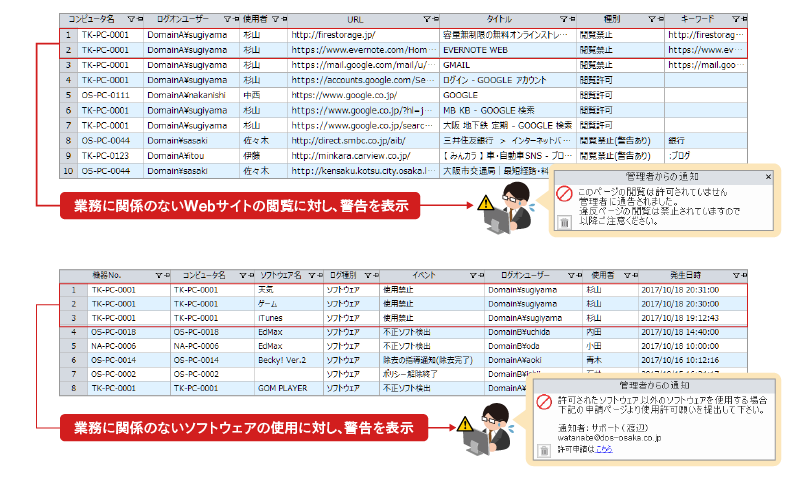

そのほか、Web閲覧ログやソフトウェア使用履歴ログを取得することもできますので、無料のオンラインストレージといった安全性の低いWebサービスの利用をブラウザ版・アプリ版の両面から把握することが可能です。

もちろん、特定のサイトやソフトウェアの利用制限もおこなえます。

(制限対象のサイトやソフトウェアの利用をおこなったユーザーへ警告を表示することも可能)

(制限対象のサイトやソフトウェアの利用をおこなったユーザーへ警告を表示することも可能)

各機能の詳細は、以下をご参照ください。

●未登録PC管理機能についてはこちら

●Web閲覧ログ・閲覧禁止設定機能についてはこちら

●ソフトウェア使用履歴ログ取得機能についてはこちら

まとめ

今回は、ゼロトラストモデルの基礎知識と導入プロセス、ゼロトラスト導入における「IT資産管理」の重要性についてご紹介してまいりました。

上述の通り、「ゼロトラスト」とは明確な状態を指す用語ではなく、あくまでも一つの概念です。

ゼロトラスト化を目指す際は、とりあえずソリューションを導入するのではなく、現状の組織体制におけるセキュリティホールはどこなのか・それを守るためにはどのような手法が取れるのかを明確にしたうえで、順序だてて実現を目指していきましょう。

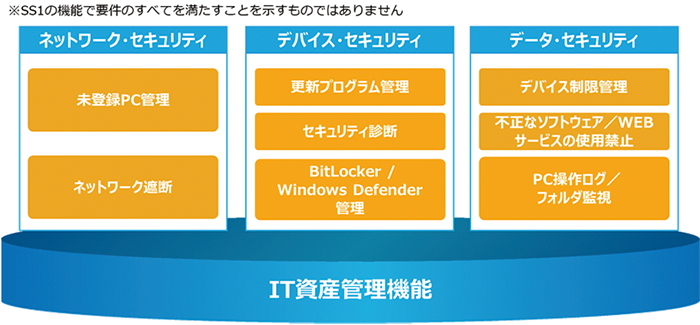

ちなみにIT資産管理ソフトSS1では、今回ご紹介した機能以外にもゼロトラストモデル7要件中3つの要件で役立つさまざまな機能を搭載しています。

詳しくは、SS1オンラインセミナー内の【「ゼロトラストモデル」実現編】にてご紹介中です。

お時間に余裕のある方は、ぜひこちらのご視聴もご検討ください。

IT資産管理ツールSS1/SS1クラウドを開発・販売している、株式会社ディー・オー・エスの営業企画部メンバーで構成されています。IT資産管理・ログ管理・情報セキュリティ対策など、情シス業務の効率化に役立つ最新トレンド情報を随時発信中!

SS1製品サイト

SS1製品サイト